Tecnologia

Por que o ar-condicionado afeta o motor do carro?

O ar-condicionado é um item de conforto indispensável nos dias quentes, mas seu uso tem um impacto direto no desempenho do motor do carro. A sensação de perda de potência ao ligar o AC é real e tem uma explicação técnica.

Basicamente, o sistema de ar-condicionado automotivo funciona através de um compressor, que é acionado por uma correia ligada ao motor. Esse compressor comprime um gás refrigerante que, ao se expandir, absorve o calor do ar que circula no interior do veículo.

Para realizar esse trabalho, o compressor exige energia do motor, o que resulta em uma diminuição da potência disponível para as rodas. Essa perda de potência é mais evidente em situações de baixa rotação do motor, como em subidas ou durante acelerações.

E como percebemos o impacto na direção e no desempenho do carro? A perda de potência causada pelo ar-condicionado pode influenciar a dirigibilidade do carro de diversas maneiras. E, infelizmente, não existe um ar-condicionado que não consuma energia do motor. No entanto, algumas tecnologias e práticas podem minimizar o impacto no desempenho do carro.

Por que o ar-condicionado afeta o motor do carro?

Como explicado anteriormente, o ar-condicionado precisa de energia para funcionar e tal energia é retirada do motor, o que impacta o funcionamento de todo o carro: se antes havia energia de sobra, agora o veículo se aproxima de um limite. Com “menos” energia disponível, o carro perde potência.

A perda de potência causada pelo uso do ar-condicionado pode impactar a dirigibilidade de um veículo de múltiplas formas. Primeiramente, o motorista pode sentir uma diminuição na aceleração, especialmente em carros com motores menores ou menos potentes. Isso pode tornar ultrapassagens e subidas mais desafiadoras, exigindo maior planejamento e tempo.

Leia mais:

- Como aumentar a autonomia da bateria de um carro elétrico?

- Qual a diferença entre as categorias de Uber?

- 8 dicas para prolongar a vida útil do seu carro

Além disso, a perda de potência pode afetar a capacidade de manter uma velocidade constante, especialmente em aclives ou com o carro carregado. O motorista pode precisar pressionar mais o acelerador para compensar, aumentando o consumo de combustível.

Em situações extremas, como em ladeiras íngremes ou com o motor já sob esforço, o uso do ar-condicionado pode até causar uma perda momentânea de tração, fazendo com que as rodas patinem. Isso pode ser perigoso, especialmente em condições de pista molhada ou escorregadia.

Por fim, o uso do ar-condicionado em conjunto com outros acessórios que demandam energia, como o sistema de som, faróis e desembaçador traseiro, pode sobrecarregar o sistema elétrico do carro, levando a uma queda ainda maior na potência e até mesmo a falhas no funcionamento do motor.

Veículos onde a perda de potência é mais evidente

A diminuição da potência do motor ao ligar o ar-condicionado é mais perceptível em veículos com motores de baixa cilindrada (1.0 ou 1.3, por exemplo). Nesses casos, a demanda extra de energia do compressor representa uma parcela significativa da potência total do motor.

Em veículos com motores mais potentes (2.0 ou superiores), a perda de potência é menos evidente, pois a reserva de energia do motor é maior. No entanto, mesmo nesses casos, o consumo de combustível ainda pode aumentar.

Todo ar-condicionado consome energia do motor do seu carro, no entanto, algumas soluções e alternativas podem ajudar. Veja tecnologias e hábitos que podem diminuir o impacto no desempenho do carro:

- Ar-condicionado automático: sistemas de ar-condicionado automático modulam o funcionamento do compressor, reduzindo o consumo de energia quando a temperatura desejada é atingida;

- Manutenção preventiva: manter o sistema de ar-condicionado em bom estado, com filtros limpos e gás refrigerante na quantidade correta, garante o funcionamento eficiente do sistema e minimiza o consumo de energia;

- Direção consciente: evitar acelerações bruscas e manter uma velocidade constante ajuda a reduzir o consumo de combustível e a perda de potência.

O futuro do ar-condicionado automotivo

Com o avanço da tecnologia, os sistemas de ar-condicionado automotivos estão se tornando cada vez mais eficientes. Os novos modelos utilizam compressores elétricos, que consomem menos energia e podem ser controlados de forma mais precisa.

Além disso, a eletrificação dos veículos abre novas possibilidades para o ar-condicionado automotivo. Em carros elétricos e híbridos, o sistema de ar-condicionado pode ser alimentado por baterias, eliminando a necessidade de utilizar a energia do motor a combustão.

O preço para instalar ar-condicionado no carro pode variar entre R$ 3 mil e R$ 7 mil, dependendo do modelo do veículo, das adaptações necessárias e da região. Depende do tipo de aparelho, da complexidade da instalação, da necessidade de adaptações, da categoria do veículo, da mão de obra e do custo das peças. O serviço pode ser feito em concessionárias ou lojas especializadas.

O post Por que o ar-condicionado afeta o motor do carro? apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia

Câmara aprova venda de medicamentos em supermercados

Na noite desta segunda-feira (2), a Câmara dos Deputados aprovou projeto de lei que libera vendas de medicamentos em supermercados. No ano passado, o Senado já havia aprovado a propositura e, agora, ela segue para sanção do presidente Luiz Inácio Lula da Silva.

Horas antes, os deputados aprovaram a tramitação acelerada da proposta para ainda nesta segunda, a partir de requerimento de urgência. Isso fez com que o projeto fosse votado diretamente pelo plenário da Câmara e não passasse por comissões temáticas que fariam análise detalhada e técnica.

Como é o projeto que permite venda de medicamentos em supermercados

- A demanda era pedida pelo setor há bastante tempo;

- No texto, consta que os medicamentos, para serem vendidos em supermercados, devem ter separação clara dos demais produtos, precisando ficar em gôndolas diferentes das comuns;

- “É permitida a instalação de farmácia ou drogaria na área de venda de supermercados, desde que em ambiente físico delimitado, segregado e exclusivo para a atividade farmacêutica, independente dos demais setores do supermercado”, propõe o projeto;

- Em nota, o presidente do Conselho Federal de Farmácia (FFF), Walter da Silva Jorge João, disse que “o texto aprovado reduz danos, mantendo as exigências sanitárias já previstas no Senado e atende aos pontos centrais defendidos pelo Conselho Federal de Farmácia (CFF)”.

Contudo, vale frisar: será obrigatória a presença de farmacêuticos durante todo o horário de funcionamento da farmácia ou drogaria que for instalada nas áreas de vendas de supermercados brasileiros.

Além disso, medicamentos de uso controlado (que necessitam de receita médica para serem liberados) só poderão ser entregues aos clientes após o pagamento.

Leia mais:

- 5 apps para você não esquecer de tomar remédios

- Antibióticos: veja cinco dicas para não errar o uso do medicamento

- 10 medicamentos que gestantes NÃO podem tomar

Opiniões divididas

O plenário da Câmara não votou de forma unânime. Por exemplo: enquanto o deputado Hildo Rocha (MDP/PA) defendeu a proposta — “É como se fosse uma farmácia dentro do supermercado. É uma decisão pró-consumidor porque a tendência é aumentar a concorrência e o preço diminuir” —, alguns que estão do lado do governo divergem entre si (inclusive).

Um deles é a deputada Maria do Rosário (PT/RS), que criticou a proposta. “Farmácia e medicamento é equipamento de saúde. O supermercado não pode virar farmácia, porque estamos incentivando a cultura da automedicação“, afirmou.

O post Câmara aprova venda de medicamentos em supermercados apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia

Os doramas de cura que funcionam como um abraço e vão deixar o seu dia muito melhor

Encontrar um refúgio em meio à rotina agitada é essencial para manter a saúde mental em dia. Os doramas de cura na Netflix surgem como uma alternativa reconfortante, oferecendo narrativas leves que priorizam o bem-estar e as conexões humanas. Essas histórias funcionam como um verdadeiro abraço, proporcionando momentos de relaxamento profundo para quem busca leveza no cotidiano.

Por que os doramas de cura na Netflix são tão populares?

De acordo com um artigo publicado no Netflix Tudum, esse gênero foca em personagens comuns enfrentando dilemas universais com gentileza e muita empatia. Ao contrário das tramas intensas de suspense, aqui o objetivo é celebrar as pequenas vitórias da vida e a força dos laços comunitários.

A estética visual dessas produções costuma ser extremamente relaxante, utilizando cores pastéis e cenários litorâneos que transmitem paz imediata ao espectador. Essa combinação de roteiro sensível e fotografia impecável cria uma atmosfera de segurança emocional ideal para descompressão após um dia cansativo.

Uma dentista da cidade grande encontra paz e novas perspectivas em uma charmosa vila de pescadores.

A jornada emocionante de uma advogada brilhante no espectro autista que conquista todos ao seu redor.

Uma história doce sobre superação, família e a descoberta da felicidade em momentos inesperados.

Quais são os elementos principais desse gênero?

O roteiro dos “healing dramas” geralmente evita conflitos mirabolantes ou vilões maquiavélicos, focando no desenvolvimento pessoal e no suporte mútuo entre os amigos. Essa estrutura narrativa linear permite que quem assiste consiga relaxar sem a tensão constante de reviravoltas traumáticas ou tragédias desnecessárias.

A trilha sonora é outro ponto fundamental, sendo composta por melodias suaves e instrumentais que ajudam a baixar os níveis de cortisol durante a exibição. O ritmo mais lento de edição convida à contemplação, fazendo com que o público aprecie cada diálogo e cada lição de vida apresentada na tela.

- Ausência de antagonistas cruéis ou situações de violência extrema.

- Foco em lições de vida sobre gratidão, perdão e resiliência.

- Ambientação em locais tranquilos que valorizam a natureza e o silêncio.

- Diálogos profundos que incentivam a reflexão sobre saúde mental.

Como os doramas de cura na Netflix ajudam no estresse?

O ato de assistir a episódios que transmitem segurança psicológica permite que o cérebro entre em um estado de repouso, diminuindo a ansiedade acumulada. Ao ver personagens superando problemas cotidianos com paciência, o espectador acaba internalizando uma postura mais calma perante as próprias dificuldades reais.

A identificação com dilemas humanos simples gera um sentimento de esperança que se reflete positivamente no humor do indivíduo no dia seguinte. Essas séries não são apenas entretenimento, elas servem como uma ferramenta de cuidado pessoal que utiliza o lúdico para promover o equilíbrio emocional.

| Título da Série | Foco de Cura | Nível de Leveza |

|---|---|---|

| Our Blues | Curas Familiares | Alto |

| Navillera | Sonhos e Velhice | Máximo |

| Daily Dose of Sunshine | Saúde Mental | Moderado |

Quais séries são ideais para começar hoje?

Se você procura algo que pareça um domingo ensolarado, Hometown Cha-Cha-Cha é a escolha perfeita para entender o valor da simplicidade. A série explora como a vida em comunidade pode curar feridas antigas através do apoio mútuo e do respeito pelas diferenças individuais.

Para quem prefere uma trama com toques de superação profissional, Uma Advogada Extraordinária oferece uma visão sensível e inspiradora. A série celebra a neurodiversidade e mostra que o sucesso pode ser alcançado com empatia, inteligência emocional e uma boa dose de coragem para ser autêntico.

Onde encontrar as melhores histórias de conforto?

O catálogo atual da plataforma oferece uma curadoria diversificada que atende desde quem prefere romances bucólicos até quem busca dramas de superação. Basta explorar a categoria de dramas coreanos para notar a vasta oferta de títulos que priorizam a ternura e o crescimento dos personagens.

Investir tempo nessas produções é garantir uma pausa produtiva em um mundo cada vez mais acelerado e barulhento. Permita-se ser cativado por essas histórias que não exigem nada além da sua atenção plena e, em troca, oferecem um conforto genuíno para a alma e para o coração.

Leia mais:

- k-drama – Olhar Digital

- 12 melhores doramas do Amazon Prime Video para assistir em 2024

- Dorama: O que é, quais são os melhores e onde assistir – Olhar Digital

O post Os doramas de cura que funcionam como um abraço e vão deixar o seu dia muito melhor apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia

Jornalista do Olhar Digital descreve sábado de tensão em Dubai

Por Bruno Capozzi, editor executivo do Olhar Digital

Parte da comunidade do Olhar Digital já me conhece porque, de vez em quando, eu apresento o Olhar Digital News – nossa live diária. Também produzo matérias daqui de Dubai, onde eu moro.

Como Dubai às vezes aparece na programação do Olhar Digital, resolvi escrever este relato — hoje não para falar de ciência e tecnologia, mas para compartilhar como foi o sábado de escalada de tensão aqui no Oriente Médio.

A gente já acordou com as notícias envolvendo Estados Unidos e Irã. No horário de Brasília, era madrugada; aqui em Dubai já era manhã – estamos sete horas à frente.

Por volta de uma da tarde (hora local), a tensão chegou de fato aos Emirados Árabes Unidos. Começamos a ouvir os primeiros estrondos — um barulho forte, com janelas tremendo. Não é algo comum por aqui. Eu nunca tinha ouvido um míssil. Então, a ficha só caiu pelo contexto das notícias e pelo que vinha sendo reportado ao longo do dia.

Esses estrondos se repetiram em ondas ao longo da tarde e seguiram acontecendo até a madrugada. Eu escrevi este relato por volta de cinco da manhã, no horário de Dubai, e até pouco antes ainda era possível ouvir novos barulhos, relacionados a interceptações.

Segundo o balanço mais recente divulgado pelas autoridades locais, foram 137 mísseis e 209 drones interceptados.

Pouco depois dos primeiros estrondos, o governo confirmou oficialmente que se tratava da interceptação de mísseis e informou a morte de uma pessoa em Abu Dhabi, causada pelos destroços de mísseis abatidos.

Mais tarde, houve a confirmação de outra morte, dessa vez no aeroporto de Abu Dhabi, após um ataque iraniano. As autoridades também comunicaram que pessoas ficaram feridas em incidentes no aeroporto de Dubai e em um hotel na região de Palm Jumeirah, uma área turística e nobre da cidade.

Antes, voltando para o começo da tarde, o governo anunciou o fechamento do espaço aéreo dos Emirados Árabes Unidos. E, quando se fala em fechar o espaço aéreo de Dubai e Abu Dhabi, estamos falando de dois dos maiores hubs de aviação do mundo. As consequências não ficam restritas ao Oriente Médio: há um efeito em cascata no mundo todo, porque muitos voos não apenas chegam aos Emirados, como também passam por aqui em conexões para países da Ásia e até para a Austrália. Foi, portanto, um dia de transtornos para a aviação global.

Eu moro na região de Dubai Marina, um bairro muito movimentado e turístico, com muitos prédios residenciais e comerciais — além de uma área financeira importante. Aqui, ouvimos dezenas de estrondos ao longo do dia, com sensação de vibração e janelas mexendo. Você pode imaginar a apreensão.

No vídeo a seguir, dá para ouvir estrondos e ver o que parece ser um míssil no céu.

Depois das interceptações, a gente via fumaça no céu, como mostra a foto a seguir:

Apesar disso, do ponto de vista do funcionamento da cidade, não houve grandes restrições. Não foi decretado toque de recolher. Serviços continuaram operando normalmente. Agora mesmo enquanto escrevo, da minha janela, vejo um mercado e uma farmácia 24h.

Essa é a ambiguidade do dia: um clima de tensão muito forte, mas com sinais de normalidade na rotina — se é que dá para chamar assim.

Instituições de ensino privadas em Dubai passarão ao ensino à distância até quarta-feira, 4 de março, como medida de precaução.

O governo também enviou alertas. Primeiro, um SMS dizendo que a situação estava sob controle, mas orientando a população a buscar locais seguros. Depois, veio um alerta mais incisivo, semelhante aos alarmes de Defesa Civil no Brasil, em que o celular apita e o aviso toma a tela. A orientação era clara: procurar um lugar seguro, ficar em prédios considerados seguros e longe de janelas.

Ao longo do dia, as autoridades locais também informaram que mantinham reuniões com países vizinhos. Nos comunicados oficiais, a linha adotada foi a de buscar diálogo e saídas diplomáticas, condenando os ataques, mas afirmando ter o direito de responder para defender a soberania nacional.

Aqui entra um contexto importante: os Emirados Árabes Unidos costumam ser vistos como uma “bolha” no Oriente Médio. Em Dubai, estima-se que cerca de 80% da população seja estrangeira. É um país que depende muito dessa estabilidade — tanto por segurança quanto por economia — e, muito por isso, em momentos de escalada regional, o comportamento do governo costuma ser mais voltado à diplomacia.

Eu também faço parte de grupos de brasileiros aqui e, ao longo do dia, as pessoas foram trocando informações, compartilhando comunicados e orientações oficiais. O clima foi, sem dúvida, de muita apreensão.

Agradeço muito pela atenção. Espero que, na próxima vez que eu apresentar o Olhar Digital News direto de Dubai, a situação já esteja melhor. De qualquer forma, a gente volta com informações a qualquer momento.

O post Jornalista do Olhar Digital descreve sábado de tensão em Dubai apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Saúde1 semana atrás

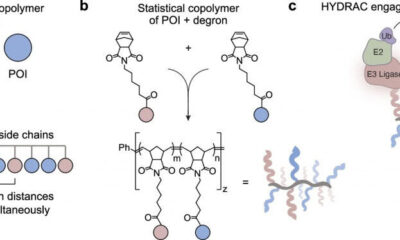

Saúde1 semana atrásCientistas criam polímero que “descarta” proteínas do câncer

Justiça Eleitoral1 semana atrás

Justiça Eleitoral1 semana atrásTSE aprova regras para as eleições de 2026; Confira

Tecnologia1 semana atrás

Tecnologia1 semana atrásA nova série dos criadores de Stranger Things que vai mudar o jeito de ver o suspense

Tecnologia1 semana atrás

Tecnologia1 semana atrásReceita: novo leilão traz iPhone por menos de R$ 1 mil e até caminhão

Saúde6 dias atrás

Saúde6 dias atrásObesidade está por trás de 10% das mortes por infecção no mundo – saiba o porquê

Cidades1 semana atrás

Cidades1 semana atrásSJB realiza campanha pelas vítimas das chuvas em Minas Gerais

Internacional7 dias atrás

Internacional7 dias atrásTrump justifica que ataques ao Irã são para defender norte-americanos

Tecnologia1 semana atrás

Tecnologia1 semana atrásAnthropic “bate o pé” e impede uso militar do Claude pelos EUA