Tecnologia

6 formas de usar seu tablet para otimizar sua rotina

O tablet é um dos dispositivos mais versáteis da era digital. Combinando a praticidade de um smartphone e a funcionalidade de um notebook, ele se destaca por sua mobilidade, autonomia e capacidade multitarefa.

Apesar disso, muitas pessoas ainda subutilizam o potencial dos tablets no dia a dia, quando ele pode ajudar (e muito) a você otimizar sua rotina. Se você pensa no tablet apenas como uma plataforma para vídeos ou redes sociais, está deixando de lado um leque de oportunidades que pode transformar a sua produtividade.

Neste artigo, você vai descobrir seis formas práticas e eficazes de explorar ao máximo o seu tablet, seja ele equipado com Android ou iOS (como o iPad). Prepare-se para mudar sua relação com a tecnologia e transformar seu cotidiano com pequenas atitudes que fazem toda a diferença.

Formas de usar seu tablet para otimizar sua rotina

Transforme o tablet em uma central de produtividade

A primeira e mais impactante forma de usar o tablet para otimizar a rotina é transformá-lo em uma central de produtividade. Com o uso de aplicativos específicos, é possível gerenciar e executar tarefas do trabalho ou da vida pessoal de forma eficiente, mesmo longe do computador.

Apps como Notion, Trello, Microsoft To Do, Google Keep e Evernote oferecem recursos de organização, anotações inteligentes e planejamento de projetos. Você pode criar listas de tarefas, agendar compromissos, organizar brainstorms e até mesmo integrar com calendários e e-mails.

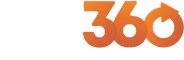

Além disso, muitos tablets suportam o uso de teclados externos e canetas stylus, o que facilita ainda mais o trabalho em documentos, planilhas ou apresentações. Isso permite transformar o tablet em um miniescritório portátil, ideal para quem está sempre em movimento ou trabalha de forma híbrida.

A vantagem? Mais agilidade na tomada de decisões e menos tempo perdido com papelada ou tarefas descentralizadas.

Use o tablet como segunda tela

Se você já trabalha com notebook ou desktop e precisa de mais espaço visual, uma excelente alternativa para otimizar sua rotina é usar o tablet como segunda tela. Isso é especialmente útil para quem realiza videoconferências, edita imagens, analisa dados ou precisa de múltiplas janelas abertas ao mesmo tempo.

Com ferramentas como Duet Display, Splashtop Wired XDisplay ou o recurso Sidecar da Apple (no caso de iPads e Macs), é possível estender ou espelhar a tela do seu computador no tablet, criando um ambiente de trabalho mais dinâmico.

Além de melhorar o fluxo de trabalho, essa configuração pode diminuir o cansaço mental e aumentar a concentração, já que permite separar janelas importantes e evitar a sobrecarga visual em uma única tela.

O uso do tablet como segunda tela é uma maneira eficaz e econômica de aumentar sua produtividade sem investir em um novo monitor.

Leia também:

- Melhores tablets para trabalhar com edição de vídeo e foto

- Tablet para estudos: 8 opções de dispositivos para você comprar em 2025

- Os 5 melhores tablets com caneta para você comprar

Aprenda mais com cursos, livros e anotações digitais

Aprendizado contínuo é uma das chaves para o crescimento pessoal e profissional. E o tablet pode ser um grande aliado nesse processo. Plataformas como Coursera, Udemy, edX, Kindle, Kobo e Google Livros tornam o acesso ao conhecimento simples, portátil e envolvente.

Você pode assistir aulas online com conforto, ler livros técnicos ou literários, baixar PDFs de estudo, marcar anotações digitais e sincronizar tudo com a nuvem. Muitos tablets também possuem modo leitura ou tela com baixa emissão de luz azul, o que ajuda a reduzir a fadiga ocular.

Para estudantes e profissionais em constante atualização, utilizar o tablet para otimizar a rotina de estudos pode fazer toda a diferença, permitindo que você aproveite momentos livres – no transporte, na fila do banco ou no intervalo do almoço – para absorver conhecimento.

Seja para estudar idiomas, aprender uma nova habilidade ou se preparar para uma certificação, o tablet está pronto para ser sua sala de aula portátil.

Gerencie sua saúde e bem-estar com apps integrados

Otimize não só seu tempo, mas também sua qualidade de vida. Muitos subestimam o papel dos tablets no monitoramento da saúde e bem-estar, mas a verdade é que esse dispositivo pode ser o centro de uma rotina mais equilibrada.

Com o uso de aplicativos como MyFitnessPal, Calm, Headspace, Samsung Health e Apple Health, é possível acompanhar sua alimentação, planejar treinos, registrar horas de sono e até realizar sessões de meditação guiada. O tamanho maior da tela também facilita o acompanhamento de vídeos de treino ou aulas de yoga, por exemplo.

Alguns modelos de tablets permitem integração com smartwatches, balanças digitais e outros dispositivos de saúde. Isso centraliza todas as métricas em uma única interface e ajuda na visualização de metas e progresso.

Usar o tablet para otimizar a rotina de bem-estar é tão importante quanto melhorar a produtividade no trabalho. Afinal, uma mente saudável potencializa qualquer rotina.

Automatize tarefas domésticas e pessoais

Sim, o tablet também pode ser o “cérebro” da sua casa inteligente. Com o uso de assistentes virtuais como Google Assistente, Alexa ou Siri, você consegue automatizar uma série de funções domésticas – desde acender as luzes até ajustar o termostato ou iniciar o aspirador robô.

Além disso, apps como IFTTT e SmartThings permitem criar rotinas automáticas, como “modo manhã” (abrir as cortinas, acender as luzes e tocar sua playlist favorita) ou “modo trabalho” (silenciar notificações e ativar foco no tablet).

Outro uso muito interessante é o gerenciamento de finanças pessoais com apps como Mobills, Guiabolso, Organizze e Nubank. Com um toque, você pode conferir gastos, planejar pagamentos, acompanhar investimentos e manter seu orçamento sob controle.

Com essas automações e centralizações, o tablet deixa de ser apenas um gadget e passa a ser o gerente da sua rotina pessoal.

Tenha momentos de lazer e criatividade sob controle

Por fim, é essencial lembrar que otimizar a rotina não significa viver só de trabalho e produtividade. O tablet também pode ser usado de forma consciente para lazer, criatividade e descanso mental.

Você pode assistir séries e filmes com qualidade em plataformas como Netflix, Prime Video, YouTube e Disney+, ouvir podcasts e músicas com Spotify, Deezer ou Amazon Music, ou até se aventurar em jogos leves e aplicativos criativos como Procreate, Canva, Adobe Fresco ou GarageBand.

Para quem trabalha com criação de conteúdo, o tablet pode funcionar como um estúdio portátil para ilustração, design, edição de vídeo ou fotografia. E com o controle de tempo de tela que muitos sistemas operacionais oferecem, é possível garantir que o entretenimento não interfira nos compromissos do dia.

Em outras palavras, seu tablet pode otimizar a rotina de forma equilibrada, mesclando trabalho, aprendizado, autocuidado e lazer em um só lugar.

O tablet já não é mais apenas um “meio-termo” entre o celular e o computador. Ele se transformou em uma ferramenta estratégica que pode impactar positivamente sua rotina em múltiplas áreas – do trabalho ao bem-estar.

Explore, teste novos apps, personalize configurações e descubra quais dessas seis formas fazem mais sentido para o seu estilo de vida. A rotina perfeita não existe, mas com as ferramentas certas, ela pode ser muito mais leve e funcional.

O post 6 formas de usar seu tablet para otimizar sua rotina apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia

Gmail, Instagram e gov.br: pesquisador encontra 149 milhões de senhas expostas

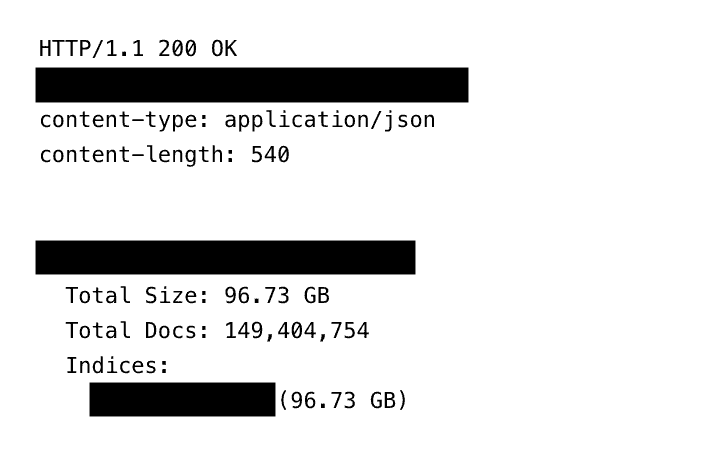

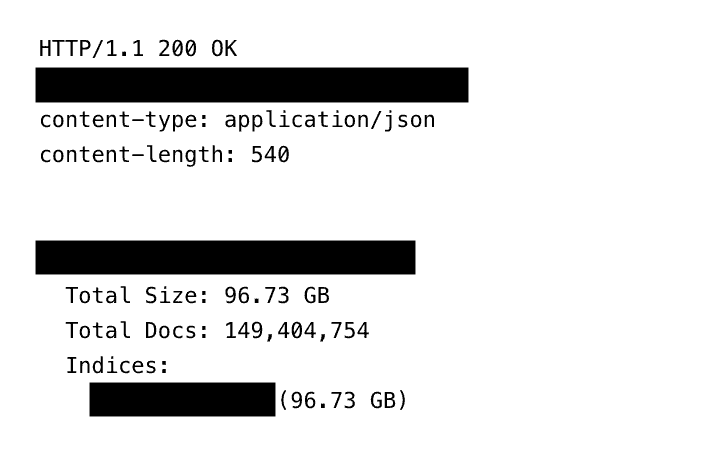

Um pesquisador de cibersegurança afirmou ter identificado um banco de dados público com 149 milhões de logins e senhas expostos na internet, envolvendo contas de redes sociais, serviços de streaming, plataformas financeiras e até registros vinculados ao gov.br. A descoberta foi compartilhada por Jeremiah Fowler com a ExpressVPN, que publicou o relatório para alertar sobre os riscos de segurança digital.

Segundo Fowler, o material não estava protegido por senha nem criptografado e somava 96 GB de dados brutos, incluindo e-mails, nomes de usuário, senhas e links de acesso a contas. O pesquisador diz que a base poderia ser acessada por qualquer pessoa que encontrasse o endereço do servidor, o que ampliava o potencial de uso indevido das informações.

Como o banco de dados foi encontrado

Fowler relatou que o banco de dados estava publicamente acessível e não trazia qualquer identificação sobre quem o administrava. Em uma amostra limitada dos arquivos, ele encontrou milhares de registros contendo credenciais completas e os endereços das páginas de login dos serviços associados.

De acordo com o pesquisador, os dados teriam sido reunidos por meio de um tipo de malware conhecido como “infostealer”, desenvolvido para infectar dispositivos e coletar silenciosamente informações de acesso. Ele afirma que esse tipo de programa costuma enviar as credenciais roubadas para repositórios em nuvem, que acabam se tornando alvos de novas exposições quando configurados de forma inadequada.

Serviços e tipos de contas atingidos

A lista reunia registros de usuários de diversas plataformas populares. Entre as redes sociais e serviços de entretenimento citados por Fowler estão Facebook, Instagram, TikTok, Netflix, HBO Max, Disney+ e Roblox. Ele também identificou contas de OnlyFans, além de acessos ligados a serviços financeiros, carteiras de criptomoedas, bancos e cartões de crédito.

Um dos pontos que mais chamou a atenção do pesquisador foi a presença de credenciais associadas a domínios “.gov” de vários países. Segundo ele, mesmo acessos limitados podem representar riscos, como uso em tentativas de spear phishing, falsificação de identidade ou possíveis portas de entrada para redes governamentais.

Estimativa de volumes por plataforma

Fowler divulgou uma estimativa do número de registros ligados a alguns provedores de e-mail e serviços online. Entre os e-mails, a base incluía aproximadamente:

- Gmail: 48 milhões

- Yahoo: 4 milhões

- Outlook: 1,5 milhão

- iCloud: 900 mil

- Endereços “.edu”: 1,4 milhão

Outros serviços destacados pelo pesquisador foram:

- Facebook: 17 milhões

- Instagram: 6,5 milhões

- Netflix: 3,4 milhões

- TikTok: 780 mil

- Binance: 420 mil

- OnlyFans: 100 mil

Ele também publicou capturas de tela que mostram registros envolvendo contas do Google, do Instagram, do Facebook e até um exemplo de conta governamental do Brasil, além de um painel que permitia pesquisar os dados diretamente por meio de um navegador.

Remoção do conteúdo e falta de responsáveis

Sem encontrar informações sobre o proprietário da base, Fowler informou ter notificado o provedor de hospedagem por meio do canal de denúncia. Dias depois, recebeu a resposta de que o sistema era mantido por uma empresa subsidiária que operava de forma independente.

Segundo o pesquisador, foram necessárias quase quatro semanas e várias tentativas de contato até que o acesso fosse suspenso e as credenciais deixassem de estar disponíveis. O provedor não teria revelado quem gerenciava o banco de dados, nem se o material havia sido usado para fins criminosos ou de pesquisa. Fowler acrescentou que, durante o período em que a base permaneceu online, o número de registros continuou aumentando.

Riscos para usuários e privacidade

A exposição de uma base desse tamanho, segundo o pesquisador, amplia o risco de ataques automatizados, como o chamado credential stuffing, em que criminosos testam combinações de e-mail e senha em diversos serviços. Com isso, cresce a chance de fraudes, roubos de identidade e campanhas de phishing que parecem legítimas por citarem contas reais.

Fowler também destacou impactos na privacidade, já que a associação entre endereços de e-mail e serviços usados pode permitir a criação de perfis detalhados sobre vítimas. Em casos de acesso não autorizado, isso pode levar a situações como extorsão, exposição de conversas privadas ou uso indevido de informações pessoais.

Recomendações de segurança

O pesquisador afirma que apenas trocar a senha pode não ser suficiente se o dispositivo estiver infectado por malware. Ele recomenda manter sistemas operacionais e softwares de segurança atualizados, revisar permissões de aplicativos e extensões de navegador e evitar a instalação de programas fora de lojas oficiais.

Entre as medidas citadas estão o uso de autenticação em duas etapas, a verificação de histórico de login e a prática de não reutilizar senhas em serviços diferentes. Fowler observa que gerenciadores de senhas podem ajudar contra ataques mais simples, mas não substituem a necessidade de proteção contra malwares mais avançados.

Leia mais:

- Como escolher um gerenciador de senhas

- Senhas com biometria são realmente seguras? Veja como se proteger

- Como saber se suas senhas estão salvas em outro dispositivo

Divulgação com caráter informativo

Fowler afirmou que não fez download nem reteve os dados expostos e que sua atuação se limitou a documentar a vulnerabilidade e comunicar os responsáveis. Ele ressalta que as informações foram publicadas com fins educacionais, para ampliar a conscientização sobre os riscos da coleta em larga escala de credenciais e a importância de boas práticas de higiene digital.

O pesquisador também declarou que não faz acusações contra o provedor de hospedagem ou seus responsáveis e que as situações descritas no relatório são hipotéticas, apresentadas apenas para alertar sobre possíveis consequências da exposição de dados.

O que dizem as plataformas?

O Olhar Digital entrou em contato com as empresas e órgãos citados no relatório para solicitar posicionamento oficial sobre a possível presença de credenciais associadas a seus serviços na base identificada por Jeremiah Fowler. Procuramos Google, Meta, Microsoft, Apple, TikTok, Netflix, Binance, OnlyFans, além do Ministério da Gestão e da Inovação em Serviços Públicos.

Estamos cientes de relatos sobre um conjunto de dados contendo uma variedade de credenciais, incluindo algumas do Gmail. Esses dados representam uma compilação de logins de ‘infostealer’ – credenciais coletadas de dispositivos pessoais por malware de terceiros – que foram agregadas ao longo do tempo. Monitoramos continuamente esse tipo de atividade externa e temos proteções automatizadas em vigor que bloqueiam contas e forçam a redefinição de senha quando identificamos credenciais expostas.

Porta-voz do Google

O texto será atualizado assim que mais posicionamentos forem enviados, com as informações repassadas pelas plataformas e eventuais orientações aos usuários.

O post Gmail, Instagram e gov.br: pesquisador encontra 149 milhões de senhas expostas apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia

TikTok oficializa cisão nos EUA e reduz participação da ByteDance

O TikTok anunciou nesta quinta-feira (22) que finalizou a cisão de suas operações nos Estados Unidos, transferindo o controle da versão americana do aplicativo para um grupo de investidores não chineses. A medida encerra um processo que se arrastou por anos em meio a negociações entre Washington e Pequim e garante a continuidade da plataforma no país após a aprovação de uma lei que proibia o serviço sob controle majoritário de empresas chinesas.

Segundo a empresa, a nova estrutura passa a operar por meio da TikTok USDS Joint Venture LLC, uma joint venture de maioria americana que inclui como investidores a Oracle, a gestora Silver Lake e a MGX. Cada uma das três detém uma participação de 15% no negócio. A controladora chinesa ByteDance, por sua vez, manteve uma fatia de 19,9%, abaixo do limite estabelecido pelo governo dos Estados Unidos para caracterizar controle estrangeiro.

Estrutura societária do TikTok nos EUA e prazo imposto pelo governo

A conclusão do acordo ocorre dentro do prazo de 120 dias determinado por uma ordem executiva assinada pelo presidente Donald Trump em setembro do ano passado. O documento suspendeu temporariamente a aplicação da lei que poderia banir o TikTok do país, dando tempo para que a empresa finalizasse a venda parcial e passasse pela análise regulatória nos dois países.

Na época, a Casa Branca indicou que o plano previa a criação de uma joint venture em que a ByteDance teria menos de 20% de participação e que “parceiros de segurança confiáveis” ficariam responsáveis por supervisionar o funcionamento dos sistemas e a integridade dos algoritmos. O objetivo declarado era evitar qualquer tipo de influência do governo chinês sobre a plataforma.

O anúncio marca uma vitória para setores do governo e do Congresso dos EUA que, há anos, pressionavam por uma venda do TikTok. Esses grupos argumentavam que a origem chinesa do aplicativo poderia representar riscos à segurança nacional e abrir espaço para a disseminação de propaganda ou coleta indevida de dados de usuários americanos.

O que é uma joint venture?

Uma joint venture é um acordo empresarial em que duas ou mais empresas se unem para criar uma nova entidade ou projeto específico, compartilhando investimentos, riscos e resultados. Cada parte mantém sua identidade jurídica e operacional, mas define, em contrato, como será a gestão, a divisão de participação societária e as responsabilidades sobre decisões estratégicas, operação e uso de recursos.

Salvaguardas para dados, algoritmo e moderação

No comunicado oficial, a TikTok USDS Joint Venture LLC detalhou as medidas que passam a valer com a nova estrutura. De acordo com a empresa, os dados de usuários dos EUA serão armazenados na nuvem da Oracle em território americano, dentro de um programa de privacidade e cibersegurança auditado por terceiros e alinhado a padrões como o NIST e a ISO 27001.

A joint venture também informou que será responsável por re-treinar, testar e atualizar o algoritmo de recomendação com base apenas em dados de usuários dos Estados Unidos. O código e as atualizações de software passarão por revisões contínuas, com apoio da Oracle como parceira de segurança.

Outro ponto destacado foi a autonomia para definir políticas de trust & safety e moderação de conteúdo no mercado americano. Segundo a empresa, a nova entidade terá autoridade decisória sobre essas áreas, além de publicar relatórios de transparência e buscar certificações independentes.

Conselho e comando da nova empresa

A joint venture será administrada por um conselho de sete membros, com maioria de diretores americanos. Entre os nomes anunciados estão o CEO global do TikTok, Shou Chew, executivos da Silver Lake, Oracle e MGX, além de Raul Fernandez, presidente da DXC Technology, que assume a presidência do comitê de segurança.

A liderança executiva ficará a cargo de Adam Presser, nomeado CEO da TikTok USDS Joint Venture, com Will Farrell como diretor de segurança. Ambos já atuaram em estruturas ligadas ao TikTok e à área de proteção de dados da empresa.

Contexto político e impacto nos usuários

O TikTok afirma ter cerca de 170 milhões de usuários nos Estados Unidos, com forte presença entre o público jovem. A plataforma ganhou relevância também no debate político. O próprio Trump, que durante seu primeiro mandato defendeu a proibição do aplicativo, mudou de postura e passou a apoiar a reestruturação como forma de manter o serviço ativo no país. Em 2024, ele abriu uma conta na rede social durante a campanha presidencial.

O governo chinês, que no início criticou a pressão americana como uma forma de “lógica de roubo”, acabou sinalizando apoio ao acordo após conversas entre os líderes dos dois países. Na ocasião, Pequim declarou que empresas deveriam conduzir negociações comerciais “com base nas regras de mercado”.

Leia mais:

- O que é a Oracle? Veja sua relação com IA, TikTok, Meta e os Estados Unidos

- TikTok Shop é realmente confiável? Saiba tudo sobre o e-commerce da rede social

- TikTok: o que é e como funciona a rede social

Investidores e escopo ampliado

Além de Oracle, Silver Lake e MGX, o consórcio de investidores inclui nomes como o Dell Family Office, a Alpha Wave Partners, a General Atlantic, o fundo ligado a Yuri e Julia Milner e a NJJ Capital, do empresário francês Xavier Niel. O comunicado também informa que as salvaguardas de segurança da joint venture vão abranger outros aplicativos da empresa nos EUA, como CapCut e Lemon8.

A nova estrutura passa a ser apresentada como uma entidade independente, com foco em proteger dados, sistemas e o ecossistema de criadores no mercado americano, ao mesmo tempo em que mantém a interoperabilidade com a rede global do TikTok para permitir que conteúdos e negócios continuem circulando em escala internacional.

O post TikTok oficializa cisão nos EUA e reduz participação da ByteDance apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia

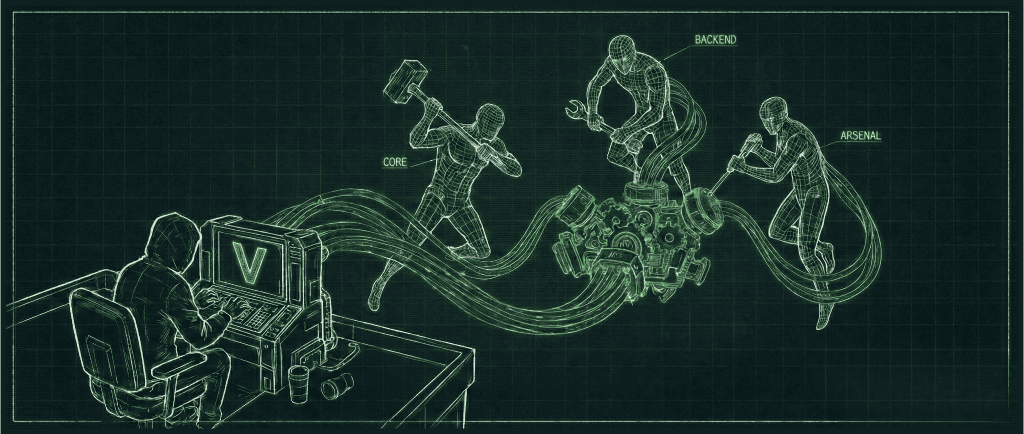

Malware criado com IA marca nova fase do cibercrime

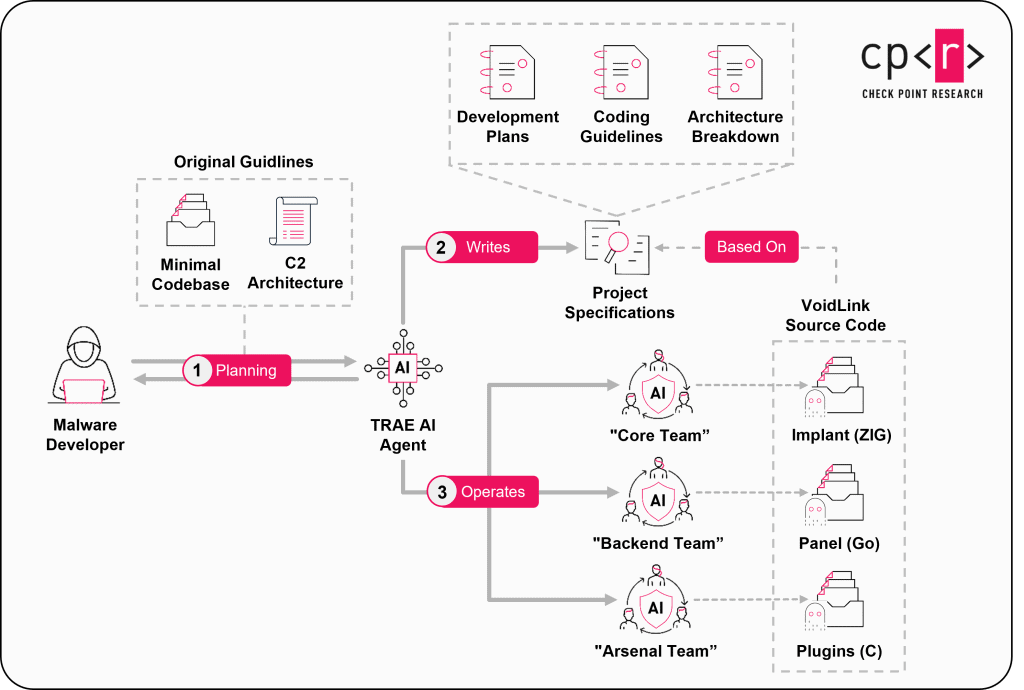

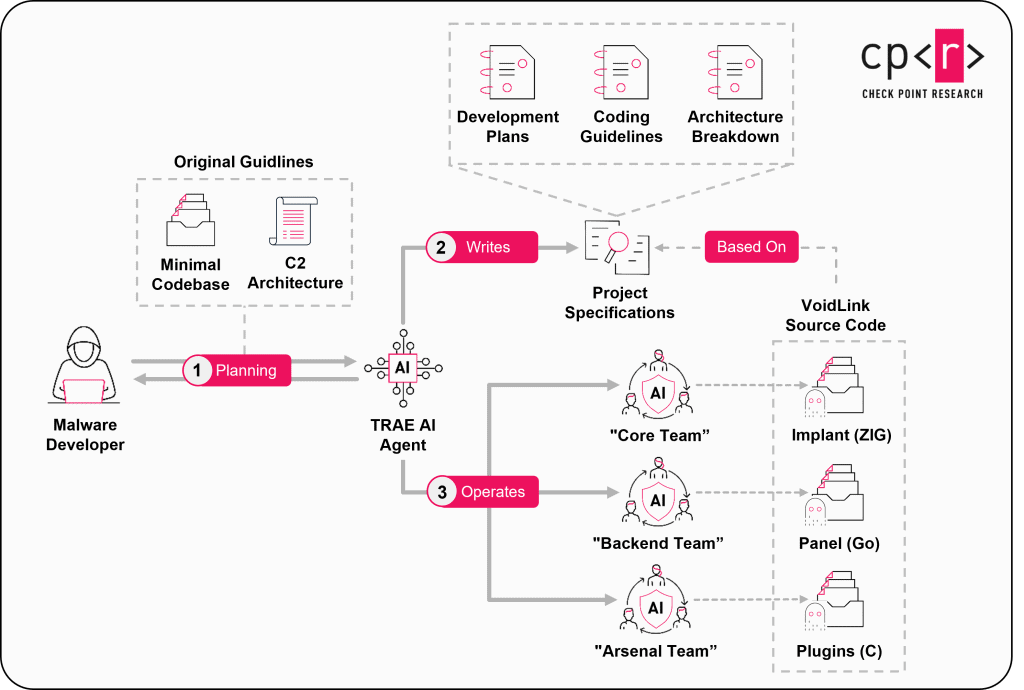

A Check Point Software anunciou nesta quarta-feira (21) a identificação de um novo tipo de ameaça digital que pode indicar uma mudança relevante na forma como o cibercrime passa a explorar a inteligência artificial (IA). O framework, chamado de VoidLink, foi descrito como um dos primeiros exemplos de malware avançado amplamente gerado com apoio de IA, capaz de acelerar etapas que antes exigiam grandes equipes e longos períodos de desenvolvimento.

De acordo com a divisão de pesquisa da empresa, a Check Point Research (CPR), o VoidLink ainda estava em fase inicial e não chegou a ser utilizado em ataques ativos. Mesmo assim, o caso chama a atenção por mostrar como a tecnologia já permite que um único agente desenvolva uma plataforma de malware sofisticada em poucos dias, reduzindo barreiras técnicas e ampliando o potencial de escala para ações cibernéticas de alta complexidade.

VoidLink e a virada no uso da IA pelo cibercrime

- Historicamente, o uso de inteligência artificial por cibercriminosos se concentrava em tarefas pontuais, como automação simples ou adaptação de códigos já existentes.

- Segundo a CPR, a maioria dos exemplos anteriores de malware com apoio de IA apresentava baixo nível técnico ou dependia fortemente de ferramentas de código aberto.

- O VoidLink, no entanto, se diferencia por apresentar uma estrutura modular e organizada, com um nível de planejamento que costuma ser associado a operações bem financiadas.

- A análise dos pesquisadores indicou que, ao contrário do que parecia à primeira vista, o framework pode ter sido criado por um único indivíduo, que utilizou a IA não apenas para escrever trechos de código, mas também para planejar, estruturar e conduzir todo o projeto.

A IA como acelerador do desenvolvimento de malware

Um dos pontos destacados pela Check Point é o papel da IA como “multiplicador de força” para atacantes. As evidências apontam que a tecnologia foi usada para montar cronogramas, definir especificações, orientar testes e facilitar a rápida iteração do sistema malicioso.

Processos que antes demandavam meses de trabalho coletivo teriam sido comprimidos em menos de uma semana até alcançar um estágio funcional. Para os pesquisadores, isso indica que a barreira de entrada para a criação de ameaças cibernéticas avançadas está sendo reduzida de forma significativa, o que pode tornar ataques complexos mais acessíveis e frequentes.

Eli Smadja, gerente de grupo de pesquisas da CPR, afirmou que a velocidade de desenvolvimento foi o aspecto mais marcante do caso. Segundo ele, a IA permitiu que um único ator planejasse e evoluísse uma plataforma sofisticada em dias, algo que antes exigia recursos e coordenação de equipes inteiras.

Reflexos para a segurança das empresas

A descoberta do VoidLink é vista como um sinal de alerta para organizações que dependem de estratégias tradicionais de defesa digital. Com a possibilidade de ameaças sendo criadas e ajustadas em ritmo acelerado, a empresa defende que a segurança corporativa passe a priorizar prevenção, inteligência de ameaças em tempo real e resposta mais ágil.

A CPR ressalta que a cibersegurança não pode mais se basear apenas em ações reativas após a detecção de um ataque. A dinâmica imposta pelo uso de IA na criação de malware exige visibilidade contínua e ferramentas capazes de operar na velocidade das máquinas.

Leia mais:

- PC Linux precisa mesmo de antivírus? Entenda mais sobre o sistema operacional

- É possível ter um computador totalmente imune a golpes, vírus e fraudes?

- Antivírus no celular funciona mesmo? Entenda quando vale a pena usar

Um novo cenário para o panorama de ameaças

Para a Check Point, o VoidLink vai além da identificação de um único framework. O caso indica que a chamada era do malware gerado por IA já saiu do campo teórico e começou a se materializar, ainda que em estágios iniciais.

Nesse contexto, compreender como os atacantes utilizam a inteligência artificial passa a ser um passo central para o desenvolvimento de defesas mais eficazes. A empresa destaca que inovação em segurança e prevenção precisam evoluir juntas para acompanhar a transformação no ecossistema de ameaças digitais.

O post Malware criado com IA marca nova fase do cibercrime apareceu primeiro em Olhar Digital.

Powered by WPeMatico

Tecnologia1 semana atrás

Tecnologia1 semana atrásGemini ganha recurso que conecta Gmail, Fotos e YouTube

Tecnologia6 dias atrás

Tecnologia6 dias atrásMicrosoft libera correção urgente para falha que incomoda usuários do Windows 11

Negócios1 semana atrás

Negócios1 semana atrásMulher Mais Rica do Reino Unido, CEO da Bet365 Recebeu R$ 2 Bi em 2025

Negócios7 dias atrás

Negócios7 dias atrás6 Passos Para Uma Rotina Produtiva e Equilibrada em 2026

Saúde1 semana atrás

Saúde1 semana atrásSegredo para o emagrecimento? Novo medicamento acelera queima de gordura

Negócios1 semana atrás

Negócios1 semana atrás4 Sinais de Que o Burnout Está Mudando Sua Personalidade

- Tecnologia1 semana atrás

Confira o Olhar Digital News na íntegra (15/01/2026)

Negócios1 semana atrás

Negócios1 semana atrásCVC Promove VP Fábio Mader a CEO